- Tin tặc đã khai thác lỗ hổng zero-day mới được tiết lộ trong phần mềm PAN-OS của Palo Alto Networks từ ngày 26/3/2024, gần ba tuần trước khi nó được phát hiện.

- Tin tặc đã khai thác lỗ hổng zero-day mới được tiết lộ trong phần mềm PAN-OS của Palo Alto Networks từ ngày 26/3/2024, gần ba tuần trước khi nó được phát hiện.

Unit 42 thuộc Palo Alto Networks đang theo dõi hoạt động này dưới tên Chiến dịch MidnightEclipse.

Lỗ hổng có định danh CVE-2024-3400 (điểm CVSS: 10.0), là một lỗi command injection cho phép kẻ tấn công không cần xác thực thực thi mã tùy ý với quyền root trên tường lửa (firewall).

Palo Alto Networks đã phát hành bản vá cho các lỗ hổng vào hôm qua, lưu ý rằng sự cố này chỉ xảy ra đối với các tường lửa PAN-OS 10.2, PAN-OS 11.0 và PAN-OS 11.1 được cấu hình GlobalProtect gateway hoặc GlobalProtect portal (hoặc cả hai) và đã bật tính năng Device telemetry.

Chiến dịch MidnightEclipse khai thác lỗ hổng để tạo một tác vụ định kỳ chạy mỗi phút thực hiện việc tải các lệnh được lưu trữ trên máy chủ bên ngoài ("172.233.228[.]93/policy" hoặc "172.233.228[.]93/patch"), sau đó thực thi các lệnh này bằng bash shell.

Volexity, công ty bảo mật đã phát hiện việc khai thác CVE-2024-3400 vào ngày 10 tháng 4, phát hiện một backdoor Python đã được triển khai trên hệ thống tường lửa.

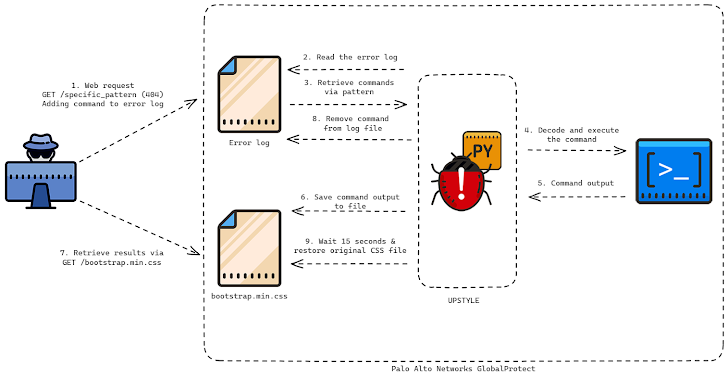

Tệp Python được thiết kế để ghi và khởi chạy một tập lệnh Python khác ("system.pth") dùng để giải mã và chạy thành phần backdoor có khả năng thực thi các lệnh của tác nhân đe dọa trong tệp "sslvpn_ngx_error.log." và ghi kết quả vào tệp "bootstrap.min.css".

|

Cả hai tệp được sử dụng để trích xuất lệnh và ghi kết quả đều là các tệp hợp pháp được liên kết với tường lửa, có đường dẫn là /var/log/pan/sslvpn_ngx_error.log và /var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css

Để ghi lệnh (command) vào tệp error log của máy chủ web, kẻ tấn công đã gửi các request tới một trang web không tồn tại có chứa một mẫu (pattern) cụ thể.

Sau đó, backdoor phân tích cú pháp tệp log và tìm kiếm những dòng khớp với biểu thức chính quy ("img\[([a-zA-Z0-9+/=]+)\]") để giải mã và chạy lệnh bên trong nó.

“Tệp script sau đó sẽ tạo một luồng khác chạy một hàm có tên là restore”, Unit 42 cho biết. "Hàm restore lấy nội dung, cũng như thời gian truy cập và sửa đổi ban đầu của tệp bootstrap.min.css, chờ 15 giây, sau đó ghi đè tệp bằng dữ liệu đã lấy trước đó".

|

Mục tiêu của việc này dường như là tránh để lại dấu vết kết quả thực hiện các câu lệnh, yêu cầu kết quả phải được trích xuất trong vòng 15 giây trước khi tệp bị ghi đè.

Volexity cho biết tác nhân đe dọa đã khai thác tường lửa để tạo một reverse shell, tải xuống công cụ bổ sung, truy cập mạng nội bộ và cuối cùng là trích xuất dữ liệu. Kẻ đứng sau cuộc tấn công được công ty gán biệt danh là ‘UTA0218’.

“Mục tiêu ban đầu của UTA0218 là lấy cắp các khóa sao lưu domain DPAPI và nhắm mục tiêu thông tin xác thực AD bằng cách lấy dữ liệu tệp NTDS.DIT. Chúng còn nhắm vào các máy trạm của người dùng để đánh cắp cookie đã được lưu và dữ liệu đăng nhập, cùng với các khóa DPAPI của người dùng.”

Các tổ chức nên tìm kiếm các dấu hiệu bị lây lan tấn công trong mạng nội bộ từ thiết bị tường lửa GlobalProtect của Palo Alto Networks.

Sự phát triển này cũng dẫn đến việc Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Mỹ (CISA) bổ sung lỗ hổng này vào danh mục Các lỗ hổng bị khai thác đã biết (KEV), yêu cầu các cơ quan liên bang áp dụng bản vá trước ngày 19/4 để giảm thiểu các mối đe dọa tiềm ẩn.

Người dùng nên kiểm tra lại phiên bản và cấu hình tường lửa để xác định có bị ảnh hưởng bởi lỗ hổng hay không. Trong trường hợp bị ảnh hưởng, bạn cần ngay lập tức cập nhật bản vá hoặc áp dụng các biện pháp thay thế theo khuyến nghị từ nhà cung cấp để giảm thiểu các nguy cơ bị tấn công, ngoài ra, bạn cũng nên tìm kiếm các dấu hiệu bị xâm phạm để đưa ra biện pháp xử lý thích hợp, tránh để xảy ra các thiệt hại nghiêm trọng.

PV (theo thehackernews.com/tinnhiemmang.vn)